معنى نظام P2P

ما هو نظام P2P؟

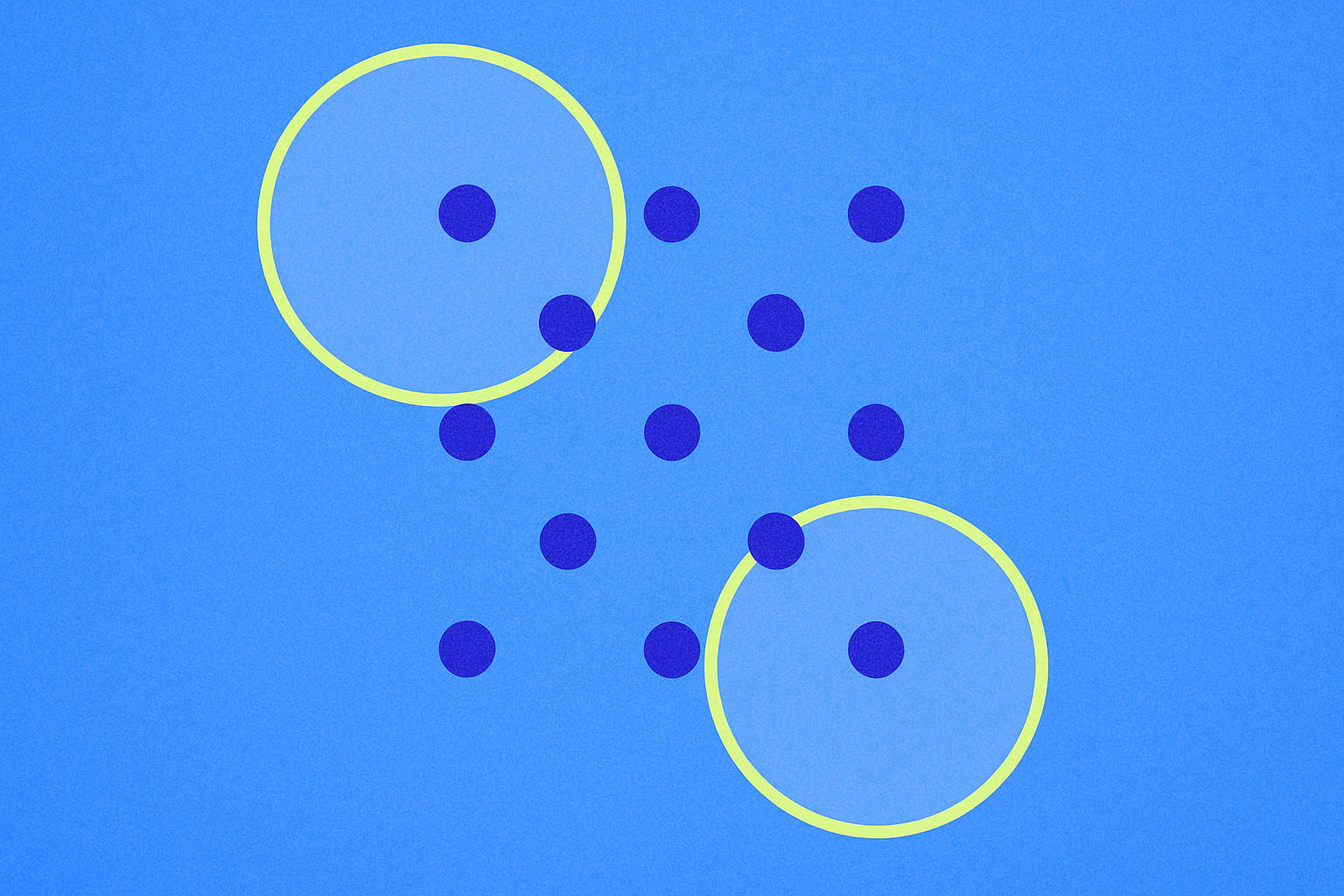

نظام P2P (نظير إلى نظير) هو بنية شبكة لا مركزية يتصل فيها المشاركون مباشرة لتبادل البيانات دون الاعتماد على خادم مركزي واحد. في هذا النظام، تشير كل "عقدة" إلى جهاز أو تطبيق يمكنه استقبال وتمرير المعلومات في آن واحد.

في نظام P2P، تعمل الشبكة كأنها مجتمع من الجيران: كل عقدة تساهم في تمرير الرسائل ومشاركة الموارد. من الأمثلة الشائعة شبكة عقد البلوكشين، ومشاركة الملفات عبر BitTorrent، وتداول العملات الرقمية من نظير إلى نظير.

لماذا تعد أنظمة P2P مهمة في البلوكشين؟

تشكل أنظمة P2P الطبقة الأساسية لشبكات البلوكشين، مما يحقق "اللامركزية" الحقيقية—حيث لا توجد جهة واحدة تسيطر بشكل كامل. تبث العقد المعاملات والكتل مباشرة لبعضها البعض، ما يضمن اتساق البيانات عبر التحقق المتبادل.

تمنح هذه البنية قدرة عالية على تحمل الأعطال ومقاومة للرقابة. حتى إذا توقفت بعض العقد، تواصل العقد الأخرى تمرير وتسجيل البيانات، مما يحافظ على استمرارية الشبكة. كما أن عتبة الدخول منخفضة—يمكن لأي شخص الانضمام بجهازه الخاص، مما يعزز الشفافية وقابلية التحقق.

كيف تعمل أنظمة P2P؟

تتمحور أنظمة P2P حول اكتشاف العقد ونشر الرسائل. اكتشاف العقد يعني العثور على عقد أخرى للاتصال بها؛ أما نشر الرسائل فيعني توزيع المعاملات أو البيانات عبر العقد المجاورة. تستخدم العديد من شبكات البلوكشين "بروتوكول القيل والقال"—وهو شبيه بانتقال الأخبار بين أفراد المجتمع—لنشر المعلومات من عقدة إلى أخرى حتى تغطي الشبكة كلها (المزيد).

ولتحسين اكتشاف الموارد، تستخدم بعض أنظمة P2P أساليب فهرسة موزعة مثل "دليل الهاتف الموزع". على سبيل المثال، توزع جداول التجزئة الموزعة (DHT) إدارة الفهرسة بين العقد بناءً على نطاقات المفاتيح، مما يقلل من الاعتماد على المركزية.

في الشبكات المنزلية، غالباً ما تمنع أجهزة التوجيه الوصول المباشر من الخارج إلى أجهزتك—ويُعرف ذلك باسم "مشكلة NAT". عادةً ما تتغلب أنظمة P2P على ذلك باستخدام تعيين المنافذ أو عقد الترحيل لإنشاء اتصالات مستقرة بين النظراء.

ما هي أهم استخدامات أنظمة P2P في العملات الرقمية؟

تستخدم أنظمة P2P بشكل واسع في مجال العملات الرقمية:

- نشر عقد البلوكشين: تقوم عقد Bitcoin وEthereum ببث المعاملات ومزامنة الكتل ضمن نظام P2P، حيث يتعاون من يتلقى المعلومة أولاً في تمريرها أولاً.

- توزيع المحتوى والتحقق من NFT: بروتوكولات P2P مثل IPFS توزع وتخزن بيانات أو ملفات المقتنيات الرقمية دون الاعتماد على خادم واحد، مما يعزز التوفر.

- تداول العملات الورقية من نظير إلى نظير: يتيح نظام التداول الورقي P2P من Gate للمشترين والبائعين إجراء المدفوعات مباشرة؛ حيث تحتجز المنصة الأصول الرقمية وتفرج عنها فقط بعد تأكيد الدفع، مما يقلل من النزاعات ومخاطر الاحتيال.

- التحويلات المباشرة بين المحافظ: يبدأ المستخدمون التحويلات عبر محافظهم؛ وتقوم عقد الشبكة بالتحقق من المعاملات وتمريرها في نظام P2P حتى يقوم المعدنون أو المدققون بتسجيلها.

كيف يقارن نظام P2P بهيكلية العميل-الخادم؟

يكمن الفرق الأساسي بين أنظمة P2P وهيكلية العميل-الخادم في المركزية. تعتمد نماذج العميل-الخادم على خادم أو أكثر لمعالجة الطلبات والتخزين والتحكم؛ في حين توزع أنظمة P2P النقل والتعاون بين جميع العقد.

لذلك، تعد شبكات P2P أكثر مرونة—فإذا توقفت أي عقدة، تبقى الشبكة قائمة. ومع ذلك، توفر بيئات العميل-الخادم إدارة مركزية مباشرة، وتحكم في الوصول، وضبط الأداء، ما يجعلها مناسبة للحالات التي تتطلب اتساقاً صارماً وحوكمة. العديد من الأنظمة الواقعية تجمع بين النموذجين لتحقيق أفضل النتائج.

ما المخاطر التي يجب أخذها في الاعتبار عند استخدام أنظمة P2P؟

هناك ثلاث فئات رئيسية من المخاطر في أنظمة P2P: المخاطر الشبكية، ومخاطر الخصوصية، والمخاطر المالية.

تشمل المخاطر الشبكية "هجمات Sybil" (حيث تقوم العديد من العقد المزيفة بالتأثير على الإجماع) و"هجمات Eclipse" (عزل العقد المستهدفة بين نظراء ضارين)، مما قد يهدد سلامة المعلومات أو التوجيه. استخدم قوائم عقد موثوقة، وقلل عدد الاتصالات، وحدث البرامج باستمرار.

تنشأ مخاطر الخصوصية من الاتصالات المباشرة—فقد يتم كشف عنوان IP الخاص بك وتفاصيل الشبكة الأخرى للنظراء. استخدم إعدادات جهاز التوجيه الآمنة في المنزل، واعتبر خدمات الترحيل عند الحاجة، وتواصل فقط مع جهات موثوقة.

المخاطر المالية تبرز بشكل خاص في تداول العملات الورقية عبر P2P: تحقق دائماً من حسابات المستلمين وتأكد من استلام الأموال قبل الإفراج عن الأصول الرقمية. آلية الحجز (escrow) في Gate تقلل المخاطر، لكن كن يقظاً ضد الروابط الاحتيالية ولقطات الشاشة المزيفة أثناء الدردشة وخطوات التحويل؛ واتبع إجراءات النزاع على المنصة حسب الحاجة.

كيف يمكنك تجربة نظام P2P بشكل عملي؟

الخطوة 1: شغّل عقدة بلوكشين. ثبّت برنامج عقدة Bitcoin أو Ethereum على جهازك للاتصال بشبكة P2P ومزامنة الكتل—وهذا يتيح لك مراقبة كيفية انتشار المعاملات والكتل.

الخطوة 2: جرّب توزيع المحتوى اللامركزي. ثبّت عميل IPFS على الحاسوب، وانشر ملفاً صغيراً على الشبكة، ثم استرجعه من جهاز آخر لمشاهدة كيفية جلب البيانات عبر الفهرسة الموزعة.

الخطوة 3: نفّذ تداول عملات ورقية من نظير إلى نظير. استخدم وحدة التداول الورقي P2P في Gate لاختيار التجار أو الأفراد، ومراجعة شروط الطلب، وإتمام الدفع، واستلام الأصول الرقمية تحت حماية الحجز—لتجربة المطابقة المباشرة مع ضمانات المنصة.

الخطوة 4: أدِر بيئة شبكتك. تحقق من منافذ جهاز التوجيه وإعدادات NAT؛ فعّل إعادة توجيه المنافذ أو استخدم حلول الترحيل حسب الحاجة لتحسين استقرار الاتصال في أنظمة P2P.

ما هي اتجاهات تطوير أنظمة P2P؟

تتطور أنظمة P2P نحو أداء أعلى وخصوصية أقوى. تستخدم طبقات الشبكة الحديثة بروتوكولات أسرع (مثل تحسينات UDP أو QUIC) لنشر الرسائل بسرعة أكبر؛ وتشمل التحسينات في الخصوصية المصافحات المشفرة والتوجيه المجهول لتقليل كشف تفاصيل الشبكة.

في شبكات البلوكشين، يزداد عدد العقد والتوزيع الجغرافي باستمرار. وفقاً لـ Bitnodes، بلغ عدد عقد Bitcoin المرئية حوالي 15,000 في منتصف 2024 (المصدر: Bitnodes، يونيو 2024)، مع تغير الأعداد حسب الزمن والظروف. تعتمد المزيد من المشاريع الآن على حزم شبكية معيارية ومكتبات P2P قابلة للتوصيل (مثل libp2p) لتناسب آليات الإجماع المختلفة وقيود الموارد.

أهم النقاط حول أنظمة P2P

تربط أنظمة P2P المشاركين مباشرة دون خادم مركزي، وتشكل العمود الفقري للتطبيقات اللامركزية مثل البلوكشين. تحقق هذه الأنظمة تزامن البيانات عبر اكتشاف العقد ونشر الرسائل، وتوفر قدرة تحمل فائقة للأعطال ومشاركة مفتوحة. يتطلب الاستخدام الفعال الجمع بين الحجز على مستوى المنصة وممارسات الأمان لإدارة المخاطر الشبكية والمالية. ومع تطور البروتوكولات وتقنيات الخصوصية، ستحقق أنظمة P2P توازناً أفضل بين الأداء والتوفر والامتثال التنظيمي.

الأسئلة الشائعة

ما الفرق بين الاتصال عبر P2P والتنزيل عبر P2P؟

كلاهما يستخدم بنية P2P لكن لأغراض مختلفة. الاتصال عبر P2P يعني تبادل الرسائل مباشرة بين جهازين (مثل الرسائل الفورية)، بينما التنزيل عبر P2P يقوم بجلب بيانات الملف في نفس الوقت من عدة أجهزة مستخدمين. في شبكات البلوكشين، يتيح P2P بشكل أساسي الاتصال—حيث تزامن العقد بيانات السجل—ومع ذلك يلتزم كلا النمطين بمبدأ اللامركزية.

لماذا يجب أن يستخدم البلوكشين هيكلية P2P؟

يتطلب البلوكشين التشغيل اللامركزي دون خادم مركزي. يسمح نموذج P2P لكل عقدة بتخزين البيانات والتحقق من المعاملات وبث المعلومات بشكل متساوٍ؛ وبالتالي، لا يؤدي تعطل أي عقدة إلى توقف الشبكة بالكامل. بالمقابل، إذا تعرض خادم نظام العميل-الخادم لهجوم أو توقف، فقد ينهار النظام بأكمله.

ما هي متطلبات الانضمام إلى شبكة P2P؟

تحتاج إلى برنامج محفظة أو عقدة مناسب (مثل عميل Bitcoin)، واتصال إنترنت مستقر، ومساحة تخزين كافية. على منصة Gate، يمكنك الاتصال بشبكة البلوكشين P2P عبر ميزات المحفظة. لا يحتاج المستخدمون العاديون إلى إعدادات معقدة—فالبرنامج يكتشف العقد الأخرى تلقائياً.

هل زيادة عدد العقد في شبكة P2P دائماً أفضل؟

زيادة عدد العقد تعني أماناً ولامركزية أعلى، لكنها تؤدي أيضاً إلى زيادة زمن التحقق. لدى Bitcoin عشرات الآلاف من العقد لتحقيق أمان مرتفع لكن مع بطء في تأكيد المعاملات؛ كما أن Ethereum لديها العديد من العقد لكنها تستخدم عملاء خفيفين لتقليل متطلبات الأجهزة. يعتمد تشغيل عقدة كاملة أو خفيفة على قدرات جهازك وتفضيلاتك الأمنية.

هل أنظمة P2P معرضة للاختراق؟

لأن شبكات P2P لا تحتوي على نقاط فشل واحدة، يصعب إسقاطها مقارنة بالخوادم المركزية. ومع ذلك، يمكن أن تتعرض بعض العقد لهجمات DDoS أو تدخل من جهات خبيثة. تشمل التدابير الوقائية تشغيل برامج محدثة، واستخدام جدران الحماية، وتحديد عدد الاتصالات لكل عقدة. وتطبق منصات مثل Gate إجراءات أمان قوية ليطمئن المستخدمون.

المقالات ذات الصلة

ما هو Tronscan وكيف يمكنك استخدامه في عام 2025؟

كل ما تريد معرفته عن Blockchain