La oferta de POL se reduce a medida que la red Polygon entra en una fase de crecimiento de tarifas altas

Hace11m

La comunidad de Cardano se centra en construir sistemas duraderos a medida que comienza 2026

Hace21m

Temas de actualidad

Ver más289 Popularidad

13.09K Popularidad

9.32K Popularidad

5.17K Popularidad

92.4K Popularidad

Gate Fun en tendencia

Ver más- Cap.M.:$4.08KHolders:22.07%

- Cap.M.:$3.62KHolders:10.00%

- Cap.M.:$3.64KHolders:10.00%

- Cap.M.:$3.63KHolders:10.00%

- Cap.M.:$3.94KHolders:21.44%

Anclado

Los usuarios de MetaMask enfrentan una nueva estafa de phishing con 2FA, dice SlowMist

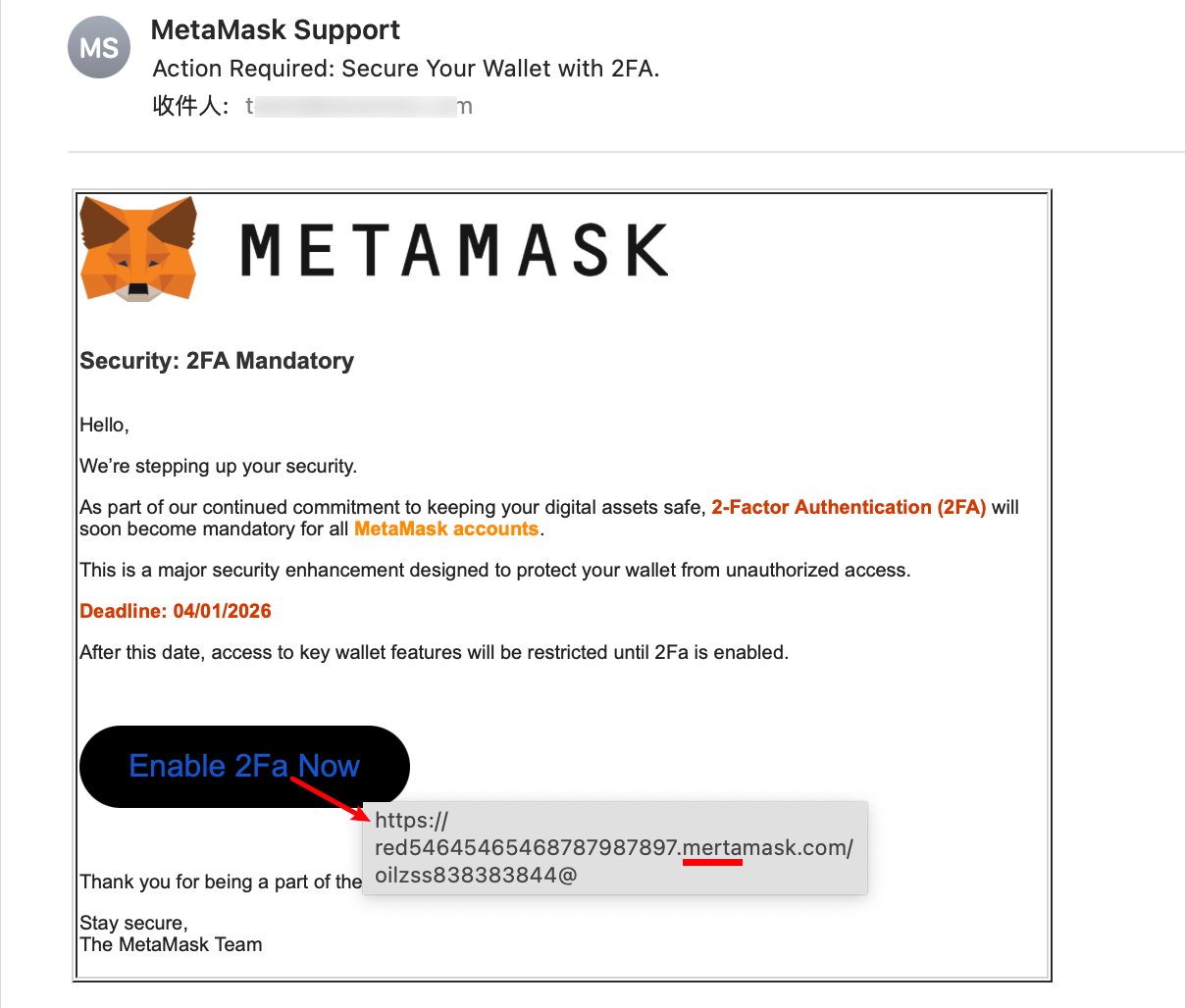

Una nueva ola de intentos de phishing vuelve a dirigirse a los usuarios de MetaMask, esta vez con una configuración más pulida y coordinada. El Director de Seguridad de la Información de SlowMist, (CISO), ha alertado sobre una nueva estafa enmarcada como una “verificación 2FA”, diseñada para parecer mucho más legítima que los ataques anteriores. Este método imita el flujo de seguridad oficial y dirige a las víctimas a sitios web falsos, uno de los cuales es “Mertamask”. Aquí es donde muchos usuarios se ven desprevenidos, ya que la interfaz y la narrativa parecen originarse del propio sistema de MetaMask.

🚨MetaMask aparece una nueva estafa de ‘verificación de seguridad 2FA’ @MetaMask @tayvano_

Precaución pic.twitter.com/RJM78If9zb

— 23pds (山哥) (@im23pds) 5 de enero de 2026

El esquema generalmente comienza con un aviso de seguridad falso enviado por correo electrónico, advirtiendo de actividad sospechosa en la cartera del usuario. El mensaje no pierde tiempo y urge al destinatario a “verificar” de inmediato. Sin embargo, en lugar de ir a la página oficial, los usuarios son redirigidos a un dominio de Mertamask deliberadamente similar. Los pequeños cambios en la escritura son fáciles de pasar por alto, especialmente cuando una advertencia urgente empuja a alguien a modo de pánico. Una vez que hacen clic, las víctimas aterrizan en una página falsa de 2FA equipada con un contador regresivo para aumentar la presión.

Imagen de X

Usuarios de MetaMask engañados para entregar frases de recuperación En la página falsa, se pide a los usuarios que sigan pasos aparentemente lógicos. Sin embargo, en la etapa final, el sitio solicita una frase de recuperación o frase semilla. Aquí es donde radica el núcleo de la estafa. MetaMask nunca solicita una frase semilla para verificación, actualizaciones u otras razones de seguridad. Una vez que se ingresa la frase, el control de la cartera se transfiere de inmediato. No solo eso, el proceso de drenaje de activos suele ser rápido y silencioso, y las víctimas solo se dan cuenta después de que sus saldos han sido drásticamente reducidos. Curiosamente, este enfoque marca un cambio en el enfoque de los estafadores. Mientras que anteriormente muchos ataques dependían de mensajes aleatorios o visuales superficiales, ahora los visuales y el flujo son mucho más convincentes. Además, la presión psicológica se ha convertido en un arma principal. Las narrativas de amenazas, los límites de tiempo y una apariencia profesional se combinan para hacer que los usuarios de MetaMask actúen de forma reflexiva, en lugar de racional. Las firmas de contratos maliciosos permiten el robo silencioso de activos Este esquema falso de 2FA surgió en medio de un aumento en otros ataques de phishing que también apuntan al ecosistema EVM. Recientemente, cientos de carteras EVM, principalmente usuarios de MetaMask, cayeron víctimas de correos electrónicos fraudulentos que afirmaban una “actualización obligatoria”. En estos casos, no se solicitó a las víctimas su frase semilla, sino que fueron inducidas a firmar un contrato malicioso. Se robaron más de $107,000 en pequeñas cantidades de cada cartera, una estrategia que hace que el robo sea difícil de detectar individualmente. Este patrón aprovecha la velocidad de las firmas de transacción, en lugar del robo directo de la frase semilla. Por otro lado, el 9 de diciembre, informamos que MetaMask había expandido los intercambios entre cadenas a través de su infraestructura de enrutamiento multi-cadena Rango. Lo que comenzó con EVM y Solana ahora se ha expandido a Bitcoin, brindando a los usuarios un alcance entre cadenas aún mayor. Unos días antes, el 5 de diciembre, también destacamos la integración directa de Polymarket en MetaMask Mobile, permitiendo a los usuarios participar en mercados de predicción sin salir de la aplicación y ganar recompensas de MetaMask. Además, a finales de noviembre, cubrimos la función de trading perpetuo de acciones en cadena en MetaMask Mobile, que permite acceder a posiciones largas y cortas en una variedad de activos globales con opciones de apalancamiento.