VeChain уже используется в более чем 300 случаях, опережая обязательство ЕС по цифровому паспорту продукта

7м назад

Cosmos нацелена на корпоративное внедрение с помощью PoA и функций конфиденциальности в 2026 году

12м назад

Популярные темы

Подробнее673 Популярность

13.43K Популярность

9.74K Популярность

5.27K Популярность

92.87K Популярность

Горячее на Gate Fun

Подробнее- РК:$4.1KДержатели:22.30%

- РК:$3.64KДержатели:20.04%

- РК:$3.64KДержатели:10.00%

- РК:$3.63KДержатели:10.00%

- РК:$3.94KДержатели:21.44%

Закрепить

Пользователи MetaMask сталкиваются с новой фишинговой схемой 2FA, сообщает SlowMist

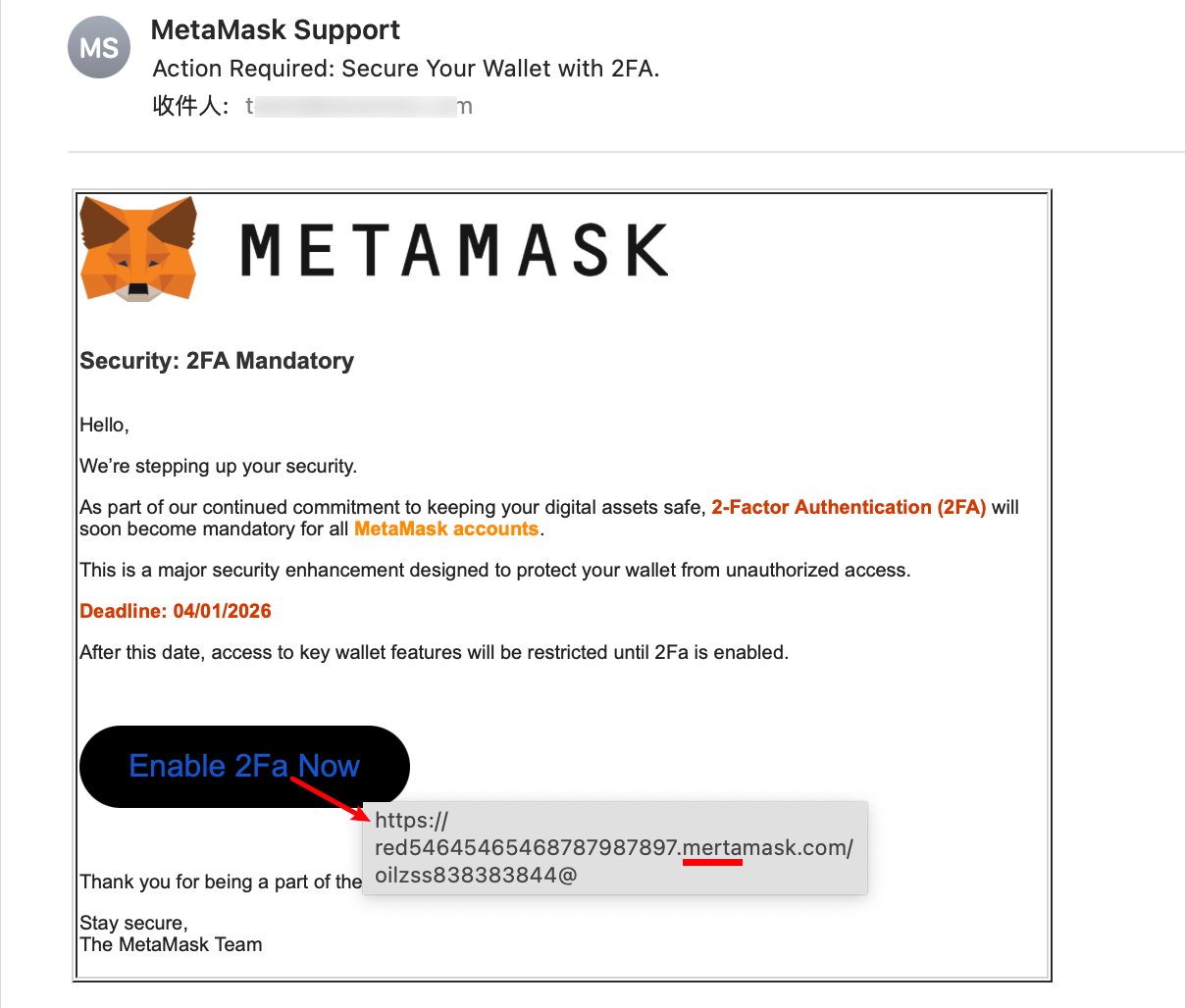

Новая волна фишинговых атак возвращается к пользователям MetaMask, на этот раз с более отточенной и скоординированной схемой. Главный специалист по информационной безопасности SlowMist (CISO) поднял тревогу по поводу новой мошеннической схемы, оформленной как «проверка 2FA», которая выглядит гораздо более легитимной, чем предыдущие атаки. Этот метод имитирует официальный поток безопасности и направляет жертв на фальшивые сайты, один из которых — «Mertamask». Именно здесь многие пользователи оказываются неподготовленными, так как интерфейс и повествование кажутся исходящими из собственной системы MetaMask.

🚨MetaMask 出现新型 ‘2FA 安全验证’ 骗局 @MetaMask @tayvano_

注意防范 pic.twitter.com/RJM78If9zb

— 23pds (山哥) (@im23pds) 5 января 2026

Схема обычно начинается с фальшивого уведомления о безопасности, отправленного по электронной почте, предупреждающего о подозрительной активности в кошельке пользователя. Сообщение не теряет времени, настоятельно призывая получателя «проверить» немедленно. Однако вместо перехода на официальный сайт, пользователи перенаправляются на специально созданный домен, похожий на Mertamask. Маленькие изменения в написании легко пропустить, особенно когда срочное предупреждение толкает человека в паническую реакцию. После клика жертвы попадают на фальшивую страницу 2FA с таймером обратного отсчета, предназначенным для усиления давления.

Изображение из X

Пользователи MetaMask обмануты и вынуждены передать фразы восстановления На фальшивой странице пользователям предлагается следовать, казалось бы, логичным шагам. Однако на последнем этапе сайт запрашивает фразу восстановления или seed-фразу. Именно в этом заключается суть мошенничества. MetaMask никогда не запрашивает seed-фразу для проверки, обновлений или по другим причинам безопасности. После ввода фразы контроль над кошельком немедленно передается злоумышленникам. Более того, процесс вывода средств обычно быстрый и бесшумный, и жертвы узнают об этом только после значительного уменьшения своих балансов. Интересно, что этот подход свидетельствует о смене фокуса мошенников. В то время как ранее многие атаки основывались на случайных сообщениях или поверхностных визуальных элементах, теперь визуальные и потоковые элементы стали гораздо более убедительными. Кроме того, психологическое давление стало основным оружием. Угрозы, ограничение по времени и профессиональный внешний вид заставляют пользователей MetaMask действовать рефлекторно, а не рационально. Подписания вредоносных контрактов позволяют тихо красть активы Эта схема с фальшивым 2FA возникла на фоне роста других фишинговых атак, также нацеленных на экосистему EVM. В последнее время сотни кошельков EVM, в основном пользователей MetaMask, стали жертвами мошеннических писем, утверждающих о «обязательном обновлении». В этих случаях у жертв не запрашивали seed-фразу, а вместо этого их заманивали подписывать вредоносный контракт. Было украдено более 107 000 долларов в небольших суммах с каждого кошелька, что усложняет обнаружение кражи по отдельности. Этот метод использует скорость подписания транзакций, в отличие от прямой кражи seed-фразы. С другой стороны, 9 декабря мы сообщили, что MetaMask расширил межцепочечные обмены через свою инфраструктуру маршрутизации Rango, которая поддерживает мультицепочечные операции. Начав с EVM и Solana, теперь это расширилось на Bitcoin, предоставляя пользователям еще более широкий межцепочечный доступ. Несколько дней ранее, 5 декабря, мы также отметили интеграцию Polymarket в MetaMask Mobile, что позволяет пользователям участвовать в предсказательных рынках прямо в приложении и зарабатывать MetaMask Rewards. Также в конце ноября мы освещали функцию торговли на основе постоянных контрактов в MetaMask Mobile, которая дает доступ к длинным и коротким позициям по различным глобальным активам с возможностью использования кредитного плеча.